In questo articolo parleremo della debolezza dell’attuale crittografia che con buona probabilità sarà “decifrabile” nel giro di 5-7 anni. Capiremo quali sono gli impatti prevalenti dall’utilizzo di computer quantistici e come iniziare un percorso per mitigare la minaccia.

Ricordiamo che il NIST(National Institute of Standards and Technology) si è già mosso in tal senso, annunciando a Luglio dello scorso anno di aver selezionato quattro algoritmi crittografici in grado di resistere alla computazione quantistica. Non ci dilungheremo a spiegare in cosa differiscono dai precedenti algoritmi, così come non ci dilungheremo a spiegare su come funziona un computer quantistico ed in cosa differisce da uno tradizionale binario. Ci basti solo sapere che hanno due caratteristiche principali: sono estremamente più veloci e sono in grado di implementare algoritmi in maniera più efficiente sebbene ancora soffrano di problemi di errori computazionali.

La cyber sicurezza dovrà quindi essere ripensata almeno per quanto riguarda la crittografia del dato. Un attaccante potrebbe decidere anche di attaccare e trafugare dati crittografati, conscio di poterli decifrare nei prossimi anni. (“Harvest now, decrypt later”). E’ un concetto molto datato, gli attaccanti catturavano Hash di Password e le craccavano offline con tool tipo John The Ripper e successivamente con le Rainbow Tables che drammaticamente cambiarono le regole del gioco (dettagliare).

Le rainbow tables erano e sono un database utilizzato per ottenere l’autenticazione violando l’hash della password. È un dizionario precalcolato di password in chiaro e i relativi valori hash corrispondenti che può essere utilizzato per scoprire quale password in chiaro produce un particolare hash

Gli impatti derivanti dalla potenza di calcolo o dall’uso dei futuri computer quantistici saranno su almeno quattro direttrici: chiavi Wi-fi, TLS senza chiave pre condivisa, firme digitali in senso ampio del termine, VPN Ike Exchange, SSH. C’è comunque da dire che attualmente, e fino a prova contraria, gli algoritmi SHA-256 e SHA-3 ed AES-256 sono considerati immuni dal quantum Computing, sebbene raccomanderei di passare a chiave a 512bit

Cosa fare? Bisogna iniziare un percorso innanzitutto. Almeno un paio di brand molto blasonati la chiamano Crypto Agility. Avremo come risultato la capacità di reagire prontamente implementando metodi alternativi di encryption.

Spesso non sono completamente d’accordo con i vendor.. Nel caso specifico lo trovo più uno slogan che una realmente praticabile nel 100 per cento dei casi poiché spesso la cifratura è hard coded nell’applicazione e non è possibile riscriverla o riconfigurarla. D’altra parte è più semplice chiedere al vendor che ha sviluppato l’applicazione di aggiornarla piuttosto che aggiornare una piattaforma di creazione e di gestione di chiavi crittografiche con i nuovi algoritmi quantum resistant.

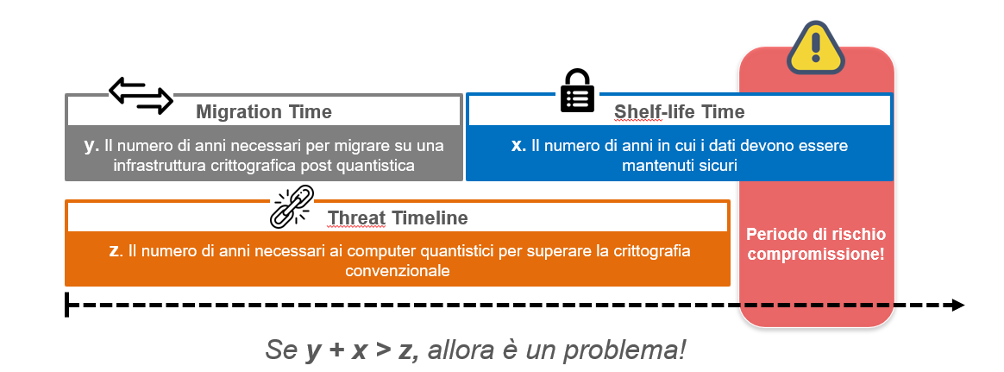

Vi spiego perché lo ritengo comunque ancora leggermente prematuro. Il NIST ha introdotto il cosìdetto Teorema di Mosca allo scopo di far capire quanto è importante e prioritario passare ad una crittografia di tipo diverso, resistenti agli attacchi dei computer quantistici.

Il teorema è stato presentato con una dicitura “How soon do we need to worry?” cioè intutivamente ci fa capire quanto e se urgentemente dobbiamo passare ad un algoritmo di cifratura diversa.

Indicando con x il numero di anni che vogliamo mantenere segreti i dati con l’attuale crittografia, con y il numero di anni per mettere in piedi una infrastruttura immune agli attacchi quantum computing e con z il numero di anni per costruire/avere disponibile un computer quantistico che “rompa” la crittografia tradizionale,

Se x+y>z abbiamo un problema

Bisogna anche menzionare un fatto molto importante. LA NSA americana (National Security Agency) ha pubblicato un advisory in cui suggerisce, al fine di assicurare la continua protezione degli propri “National security systems” (NSS) ed asset correlati , di utilizzare solo protocolli di sicurezza considerati più sicuri in base all’utilizzo, fornendo anche una precisa timeline.

Per esempio l’NSA raccomanda l’utilizzi di tali protocolli preferibilmente prima del 2026 ed in maniera obbligatoria dal 2030 per gli algortimi di firma del software e del firmware.

Sostanzialmente ,in base alla tipologia di apparati e servizi c’è una raccomandazione e poi a partire da una certa data l’obbligo.

C’è da chiedersi quindi se l’NSA ha timore dal 2030 la decifratura con i protocolli attualmente utilizzati sia molto probabile oppure lo sa già con certezza poiché è attualmente in grado di decifrare.

Fermiamoci qui, nel prossimo articolo vedremo cosa è la crittografia ibrida e i passi da seguire per essere pronti al futuro con un approccio pragmatico alla crypto agility

English (US)

English (US)