Se siete tra quanti dopo aver letto la notizia della falla che by design affligge i commenti di GitHub hanno tirato un sospiro di sollievo pensando “meno male che noi usiamo GitLab”, bene dovete sapere che anche la piattaforma di gestione del codice concorrente di GitHub ha un problema del tutto simile.

Così come infatti in GitHub è possibile allegare file che rispondono a path simili a:

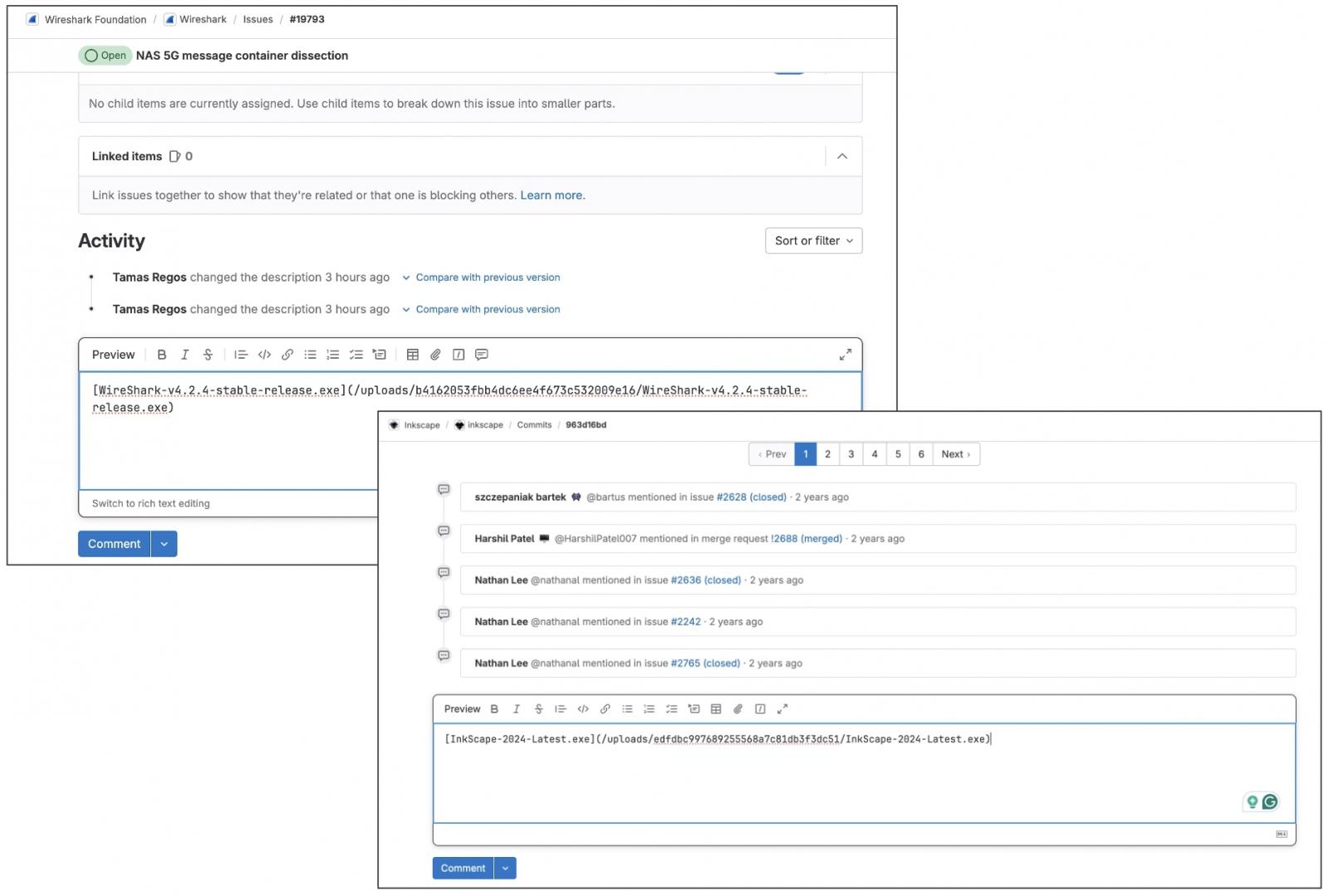

github[.]com/{project_user}/{repo_name}/files/{file_id}/{file_name}e che diventano disponibili senza peraltro pubblicare effettivamente il commento, anche GitLab, come racconta Bleeping Computer, gestisce gli allegati con lo stesso principio. Alcuni esempi?

Eccoli:

gitlab[.]com/inkscape/inkscape/uploads/edfdbc997689255568a7c81db3f3dc51/InkScape-2024-Latest.exe gitlab[.]com/wireshark/wireshark/uploads/b4162053fbb4dc6ee4f673c532009e16/WireShark-v4.2.4-stable-release.exeIl formato di composizione della url infatti è praticamente lo stesso di GitHub:

gitlab[.]com/{project_group_name}/{repo_name}/uploads/{file_id}/{file_name}Come mostrano gli screenshot dell’articolo, ottenere il risultato è davvero una questione di pochi click:

Purtroppo però per GitLab le brutte notizie non finiscono qui, poiché in concomitanza a questo annuncio è stata scoperta anche una modalità di furto degli account mediante recupero password giudicata molto grave.

I dettagli sono raccontati nell’articolo Maximum-severity GitLab flaw allowing account hijacking under active exploitation di ARS Technica, ma la sintesi è che il meccanismo che prevede il recupero delle credenziali mediante un indirizzo mail alternativo può essere aggirato fino a portare al furto vero e proprio dell’account.

La vulnerabilità, giusto per preoccupare tutti, è tracciata nella CVE CVE-2023-7028 ed ha un punteggio di 10 su 10, il più grave possibile. Sebbene sia stata annunciata da GitLab già a gennaio di quest’anno e risolta con le release 16.7.2, 16.6.4 e 16.5.6, il problema rilevato nell’articolo è che le istanze di GitLab accessibili sul web (ricordiamo che la piattaforma è erogabile on-premise) affette dalla vulnerabilità sono ancora parecchie.

Quindi, nella sostanza, occhi aperti.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

English (US)

English (US)