Questa notizia potrebbe apparire essere su GitHub, ma in realtà non è così. GitHub campeggia nel titolo poiché, come molti hanno notato, la maggioranza dei progetti open-source risiede sulla piattaforma di proprietà di Microsoft, ma la verità è che i numeri che stiamo snocciolando sono la fotografia di un trend generale, per quanto riguarda gli sviluppi software, decisamente preoccupante.

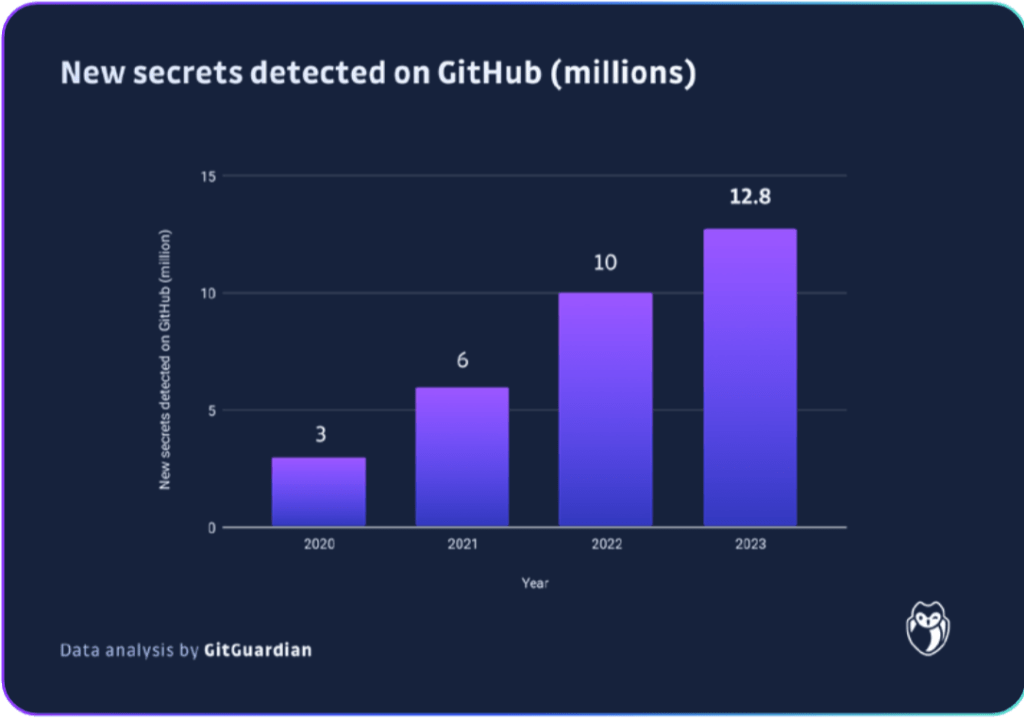

Al centro di tutto il documento “The state of secrets sprawl 2024“, pubblicato da Git Guardian, azienda che produce l’omonima piattaforma per gli scan di sicurezza ed il rilevamento di dati sensibili, all’interno del quale emergono dei numeri impressionanti:

Remarkably, the incidence of publicly exposed secrets has quadrupled in this time, with a staggering 12.8 million occurrences detected on GitHub.com in the last year alone—a 28% increase from 2022.

Sorprendentemente, l’incidenza dei segreti esposti pubblicamente è quadruplicata in questo periodo, con l’incredibile cifra di 12,8 milioni di occorrenze rilevate su GitHub.com solo nell’ultimo anno: un aumento del 28% rispetto al 2022.Ed a compendio di queste affermazioni, un eloquente schema riassuntivo:

E questi dati vengono integrati con contributi provenienti da altre fonti, come il “2023 Data Breach Investigations Report” pubblicato da Verizon dove viene affermato:

[In 2023] for the first time, compromised credentials took the top spot in root causes [of attacks]. In the first six months, compromised credentials accounted for 50% of root causes, whereas exploiting a vulnerability came in at 23%.

[Nel 2023] per la prima volta, le credenziali compromesse hanno preso il primo posto nelle cause principali [degli attacchi]. Nei primi sei mesi, le credenziali compromesse hanno rappresentato il 50% delle cause principali, mentre lo sfruttamento di una vulnerabilità è arrivato al 23%.Ed ancora il documento “Active Adversary Report” pubblicato da Sophos nel 2023:

49% of breaches by external actors involved Use of stolen credentials, while Phishing made up 12% of external attacks. Attackers used the Exploit vulnerability technique in 5% of breaches.

Il 49% delle violazioni da parte di attori esterni riguardava l’uso di credenziali rubate, mentre il phishing rappresentava il 12% degli attacchi esterni. Gli aggressori hanno utilizzato la tecnica Exploit delle vulnerabilità nel 5% delle violazioni.Il documento è pieno di conferme, se ce ne fosse bisogno, di quanto un aspetto banale come quello delle credenziali o secret in chiaro presenti nei repository sia sostanzialmente al centro di buona parte dei problemi di sicurezza attuali.

Ora, pur considerando la preziosità di uno strumento di rilevamento come quello proposto da Git Guardian (che ovviamente fa il suo gioco nel riportare i dati, poiché business is business), la domanda che nasce spontanea è sostanzialmente sempre quella: nel 2024 le password in chiaro sono ancora un problema? E la risposta, lo dimostra questo documento, è assolutamente sì!

Quindi, tool a parte, sarebbe utile che chiunque sviluppi software, in particolare open-source e quindi pensato per essere condiviso, imparasse a capire che la pratica dello Shift-left, ossia lo spostamento di test, analisi di qualità, sicurezza e performance all’inizio del processo di produzione del software, sia ormai imprescindibile.

Dovrebbe essere scontato, si dovrebbe vivere di Shift-left, ma il report che abbiamo raccontato dimostra come nel 2024 questo sia per molti ancora un miraggio.

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

English (US)

English (US)