La diffusione dei dispositivi IoT pone sfide sempre maggiori sul tema della sicurezza in rete. In questo studio si è verificata in modo “sperimentale” quanto sia semplice accedere a telecamere presenti in rete a causa della loro non corretta configurazione. Molte telecamere presenti su internet, infatti, usano le password standard del fornitore e questo rende estremamente semplice accedervi da parte di un attore malevole. Il problema è ancora più grave di quello che sembra perché in questo modo un attaccante non solo ha accesso alle immagini ma anche tutta una serie di dati che è possibile estrapolare e che possono essere usati per perpetrare azioni criminali.

Dispositivi IoT e sicurezza

Negli ultimi anni stiamo assistendo ad una diffusione sempre maggiore dell’Internet of Things (IoT) in una moltitudine di settori diversi, dall’assistenza sanitaria remota alla domotica fino all’industria 4.0. Di conseguenza, sempre più dispositivi IoT vengono distribuiti in una varietà di ambienti pubblici e privati, diventando progressivamente oggetti comuni della vita quotidiana; si stima infatti che entro la fine del 2022 saranno attivi 18 miliardi di dispositivi IoT nel mondo[1]. La maggior parte di questi dispositivi si basa sulla tecnologia del cloud computing, ovvero sull’utilizzo di uno spazio virtuale in cui condividere e trasmettere le informazioni attraverso internet. Ecco allora che, dal momento che le informazioni fornite da tali dispositivi viaggiano sulla rete, è necessario andare ad indagare quelli che sono i rischi e le possibili problematiche in ambito di privacy e sicurezza, in modo da evitare che malintenzionati possano accedere ai dati sensibili degli utenti.

Prima di analizzare gli aspetti tecnici, è anche necessario sviluppare una cultura della sicurezza informatica sia tra i produttori di tali dispositivi che tra gli utenti finali. Infatti, molti produttori di dispositivi IoT provengono dal mercato dei sensori e degli attuatori a basso costo; ovvero, dispositivi originariamente progettati per funzionare in sistemi isolati, per i quali le problematiche di sicurezza sono molto limitate. Di conseguenza, molti produttori non possiedono una solida esperienza in tema di cybersecurity e potrebbero non essere a conoscenza dei rischi per la sicurezza associati al collegamento dei loro dispositivi a una rete globale ignorando in fase di progettazione il concetto di privacy by design. In parallelo, anche gli utenti finali mancano di una cultura della cybersecurity e spesso non riescono a implementare anche le procedure di base per proteggere i loro dispositivi come, ad esempio, cambiare la password di default dei dispositivi dopo una prima fase di installazione. Tale sottovalutazione del loro ruolo nella protezione dei propri dispositivi personali rende gli utenti stessi ignari, e spesso alleati involontari, di possibili minacce cyber.

Telecamere IP

Tra i dispositivi IoT più diffusi sono presenti le cosiddette telecamere IP. Nel 2019 si stimava la presenza di circa 1 miliardo di telecamere (includendo qualunque tipologia) nel mondo entro il 2021[6]. Ad oggi non si ha un dato preciso del numero di telecamere effettivamente attive, tuttavia è lecito immaginarsi, vedendo i dati del mercato e la crescita finanziaria del settore della videosorveglianza, che tale stima possa rivelarsi verosimile. Oltretutto, osservando anche i vari progetti in via di sviluppo, in particolare quelli relativi alle cosiddette “smart cities”, all’interno dei quali rientrano anche diversi piani di sorveglianza pubblica, è probabile che la maggior parte di queste nuove telecamere faccia parte proprio della famiglia delle IP cam.

Le IP Cam consentono all’utente di accedere da remoto per visualizzare le immagini in tempo reale da un qualunque altro dispositivo connesso ad internet. Le modalità di accesso alle telecamere e allo streaming video in tempo reale maggiormente diffuse sono due: P2P (peer-to-peer) e DDNS (Dynamic Domain Name System).

Il sistema di cam P2P è un sistema che permette di accedere ad una IP cam utilizzando un server esterno a cui l’IP cam si connette e a cui fa riferimento l’app mobile o il software per pc per la visualizzazione. Usando un protocollo P2P, il dispositivo (smartphone o computer) e la telecamera entrano in comunicazione evitando operazioni di port forwarding o firewall tweaking per la gestione delle eccezioni.

Una volta connessa la IP cam con l’app/software, gli utenti possono visualizzare in streaming in tempo reale i video dalla telecamera di sicurezza, anche al di fuori della propria rete locale.

Nonostante l’avanzamento della tecnologia P2P, le telecamere IP sono vulnerabili alle minacce della sicurezza. Al fine di mitigare il rischio cyber si applicano algoritmi crittografia del tipo: SSL, crittografia WPA2-AES o SSL-TLS.

Tuttavia, nell’intento di velocizzare l’installazione sia per l’utente finale, sia per l’installatore, i produttori hanno spesso tralasciato diversi aspetti riguardanti la sicurezza e oggi, con la diffusione sempre maggiore di questo tipo di dispositivi, ci si ritrova ad avere migliaia di telecamere aperte al mondo. Infatti, alcune cam P2P aprono un canale verso l’esterno su cui fanno lo streaming delle immagini senza nessun controllo delle credenziali.

Le dimensioni del fenomeno sono molto rilevanti, in quanto comprendono non solo telecamere di marchi più o meno sconosciuti, ma anche quelle di blasonati produttori che si sono affidati a protocolli e procedure non proprio sicure. È proprio tra uno di questi produttori che è stato selezionato quello che sarà il produttore di IP cam oggetto di studio.

Il discorso è diverso, invece, per quanto riguarda le telecamere che fanno uso del DDNS. La principale differenza con le cam P2P è che quando si usa il DNS dinamico la connessione avviene direttamente tra dispositivo e telecamere senza alcun intervento di server intermediari che gestiscono lo streaming video. Il dispositivo riceve l’indirizzo IP dal DNS Dinamico e si connette direttamente alla cam. Il DNS dinamico non è a conoscenza di cosa ci sia sull’host e a cosa rimanda l’indirizzo IP che gestisce, esso è infatti fornito direttamente dal provider del servizio di rete (ISP). Pertanto, se da una parte le telecamere IP che utilizzano il DDNS sono meno accessibili ad eventuali intrusi poiché caratterizzate da questo indirizzo variabile, dall’altra necessitano di una configurazione di firewall e router che permetta l’accesso al IP cam dall’esterno della rete locale in cui è installata. Se la telecamera è di buona fattura, infatti, l’unico anello debole del sistema DDNS risulta essere la password che l’utente imposta sulla propria IP cam.

Nonostante risultino più sicure, queste telecamere sono meno diffuse sul mercato rispetto a quelle che fanno utilizzo del P2P, in quanto presentano dei costi maggiori per i produttori e presentano una configurazione più complessa per l’utente.

Ognuna di queste telecamere, che abbia un funzionamento basato su P2P o DDNS, ha un proprio indirizzo IP, il quale, se pubblico, può essere rintracciato in rete tramite dei motori di ricerca specializzati nell’effettuare lo scan degli indirizzi IP reperibili in rete. Tra tali motori di ricerca, uno dei più famosi è Shodan.

Shodan

Lanciato nel 2009 da John Matherly, Shodan è uno dei motori di ricerca più utilizzati per scoprire informazioni su dispositivi connessi in rete. Esso è, come detto, un motore di ricerca, ma, a differenza dei motori di ricerca tradizionali, come ad esempio Google, esso è simile a uno scanner di rete, ovvero, a partire da una query di ricerca specifica, esamina le porte aperte dei nodi Internet e indicizza le informazioni pubbliche reperibili dai dispositivi collegati. Le informazioni che può indicizzare automaticamente includono: tipo di dispositivo, modello, fornitore, nazione, città, versione del firmware e altre informazioni. Shodan costituisce, quindi, uno strumento prezioso per l’analisi delle vulnerabilità dei dispositivi IoT ma, al contempo, fornisce informazioni potenzialmente dannose anche ad eventuali attori malintenzionati.

Lo studio

L’obiettivo principale dello studio è quello di verificare la presenza in rete di telecamere che permettano l’accesso al flusso video attraverso l’utilizzo di credenziali di default. Nel 2017 si stimava[7] che oltre il 10% dei dispositivi IoT connessi ad internet fosse protetto da credenziali di default. Negli anni, tale vulnerabilità, ha rappresentato e sta continuando a rappresentare un crescente rischio anche alla luce della crescente disponibilità in rete di repository contenenti credenziali di default di dispositivi IoT. GitHub e pastebin.com sono solo due delle fonti più semplicemente accessibili e fornite di elenchi contenenti dati come username, password, modello di dispositivo e costruttore di migliaia di dispositivi IoT.

Storicamente, il principale rischio per dispositivi IoT è legato agli attacchi DDoS. Mirai e Persirai sono due calzanti esempi di come siano esposti a un grande rischio i dispositivi protetti da credenziali di default.

Mirai è un malware diffuso nel 2016, il quale andava ad effettuare un attacco DDoS a partire da una botnet formata da circa mezzo milione di dispositivi IoT protetti da credenziali di default, i quali erano poi forzati a trasmettere delle richieste ai server presi di mira. Tale botnet si è dimostrata poi difficile da rimuovere in quanto è stata realizzata con dispositivi P2P; pertanto, si è parlato di botnet decentralizzata, ovvero, una botnet con dispositivi in grado di agire sia da server che da client. Degli studi[8] su tale botnet hanno rilevato come non è stato possibile riconoscere la maggior parte dei dispositivi (circa il 74%), mentre circa il 10% sono state riconosciute come telecamere IP (il che corrisponde al 38% del totale dei dispositivi riconosciuti).

Persirai è anch’esso un malware, sviluppato nel 2017 sulla scia di Mirai, che ha portato alla creazione di una botnet formata da circa 120.000 telecamere IP protette da credenziali di default.

L’altro rischio, legato alla presenza di tali dispositivi in rete, è quello dell’escalation della minaccia verso altri servizi direttamente collegati al dispositivo.

Nel caso del presente studio si è deciso di focalizzare la ricerca su un particolare modello di IP cam gestita attraverso connessioni P2P e di verificare la possibilità di accedervi attraverso una autenticazione con parametri di default al fine di stimare la percentuale di dispositivi specifici che presentano tale vulnerabilità. In secondo luogo, si è scelto di ricercare, tra i parametri di configurazione dei dispositivi che permettono l’accesso, la presenza di parametri di connessione verso altri servizi direttamente legati all’IP cam, come i parametri di connessione di server SMTP necessari per l’invio di notifiche automatiche via e-mail sulla base degli eventi registrati o rilevati dall’IP cam o la presenza di credenziali di server FTP per l’upload di fotogrammi verso server web che li mostrano in tempo reale. La presenza di questi parametri consente, infatti, di effettuare una escalation ed acquisire molte altre informazioni sensibili sull’utente.

Il dispositivo scelto per lo studio è una IP cam prodotta da un’azienda europea che si colloca ai vertici del mercato della videosorveglianza e della sicurezza fisica. Tale azienda è stata selezionata poiché presenta un numero cospicuo di telecamere rintracciabili su Shodan (poco meno di 40.000) ed inoltre permette un accesso in rete alle telecamere tramite HTTP Basic Authentication, ovvero l’implementazione più semplice per consentire l’accesso protetto da credenziali a risorse web e stabilire una connessione tra client e server.

Al fine di rendere automatica la ricerca delle IP cam esposte è stato realizzato uno script in Python, il quale, a partire dalle API fornite da Shodan, ha permesso di ottenere una lista di indirizzi IP corrispondenti alle singole telecamere.

Per ogni telecamera trovata, conforme al modello di interesse, lo script memorizza, oltre all’indirizzo IP, anche la nazione, la città e le coordinate geografiche in cui essa è localizzata.

Dopo aver effettuato questa ricerca, lo script valuta la possibilità di accedere alle singole telecamere tramite HTTP basic authentication, utilizzando le credenziali di default.

Una volta verificata la possibilità di accedere alla telecamera, lo script termina nel caso in cui non sia possibile l’accesso, o altrimenti prosegue l’esecuzione andando ad effettuare un’operazione di scraping dati dal web server interno della telecamera; in particolare, esso andrà, se possibile, ad estrapolare le credenziali dei server FTP e SMTP.

L’accesso basato su http basic authentication permette di accedere immediatamente allo streaming video del dispositivo e alle pagine di configurazione ed amministrazione dell’IP cam. Tra le impostazioni della telecamera è possibile integrare servizi necessari per la notifica di allarmi tramite e-mail e la storicizzazione di immagini su server FTP.

Tra le pagine di configurazione sono stati individuati i dati di accesso relativi agli account SMTP e FTP memorizzati nella telecamera e rispettivamente utilizzati per l’invio tramite e-mail di notifiche di allarme e la storicizzazione di immagini su server FTP.

La ricerca effettuata tramite Shodan ha permesso di identificare un campione casuale di 16766 indirizzi IP associati a telecamere del costruttore oggetto del caso di studio. Di questi, 9868 sono risultati effettivamente raggiungibili. Sul campione di telecamere raggiungibili, lo script realizzato ha identificato 393 telecamere accessibili tramite credenziali di default.

Il risultato è stato dunque di 393 telecamere accessibili su 9868, il che equivale a una percentuale vicina al 4% (decisamente inferiore a quel 10% stimato nel 2017).

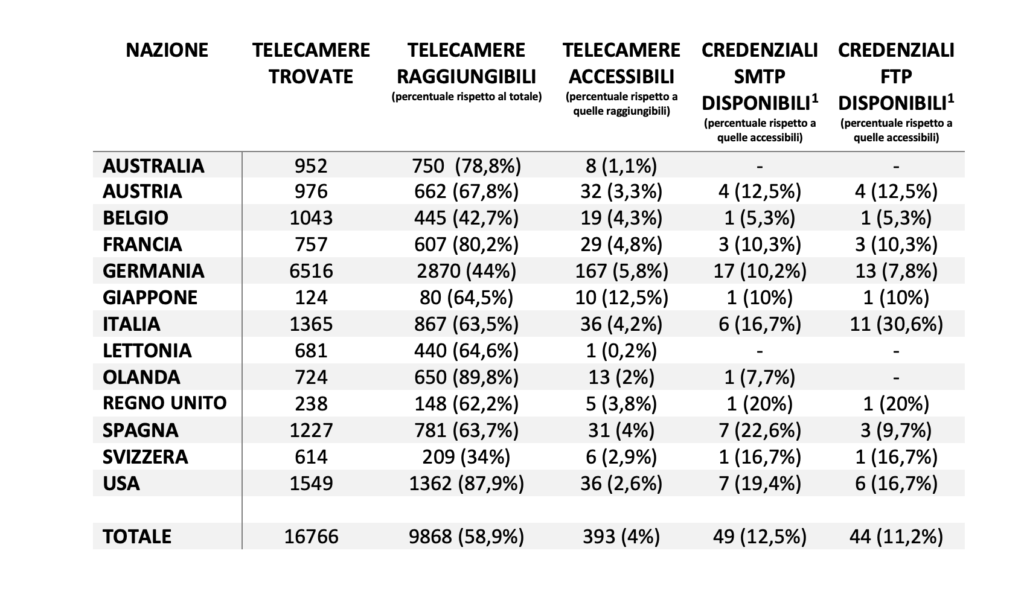

I dati ottenuti tramite lo script realizzato permettono un’analisi dei risultati per singole nazioni riassunta nella seguente tabella.

La tabella riporta, per ciascuna nazione, il numero di telecamere identificate tramite Shodan, il numero di telecamere con indirizzo IP raggiungibile (con la percentuale di telecamere raggiungibili rispetto al totale trovato) e il numero di telecamere accessibili tramite credenziali di default (con la percentuale di telecamere accessibili rispetto al numero di telecamere raggiungibili).

La tabella mostra come il paese con i paesi con il maggior numero di telecamere totali, raggiungibili e accessibili è, nel caso in esame, la Germania.

Analizzando le percentuali, però, emerge che Olanda e Stati Uniti siano i paesi con il maggior numero di telecamere effettivamente raggiungibili (rispetto al totale trovato per nazione). Per quanto riguarda la sicurezza, invece, tra le telecamere accessibili tramite credenziali di default risulta che il paese con il numero maggiore di telecamere accessibili sia il Giappone (anche se è da considerare che il campione di telecamere raggiungibili è molto ristretto).

Nella tabella, inoltre, è riportato per ogni nazione, il numero di telecamere che ha permesso di acquisire dati relativi a servizi di terze parti (e la relativa percentuale rispetto al totale delle telecamere accessibili). La ricerca evidenzia come circa il 12% delle telecamere accessibili presenti credenziali di accesso verso server SMTP o FTP. Nel dettaglio, ne risulta che il 12,5% delle telecamere accessibili permette di accedere a server SMTP, mentre l’11,2% a server FTP.

La disponibilità di tali credenziali in rete espone l’utente a diversi rischi a seconda che siano disponibili le credenziali dei server SMTP, dei server FTP o di entrambi.

L’accesso ai server SMTP permette di accedere ai server mail personali, esponendo, dunque, i propri messaggi di posta elettronica e le proprie rubriche ad utenti non autorizzati oltre ad inviare e-mail perfettamente lecite dal server SMTP.

I server FTP, nella maggior parte dei casi, permettono l’accesso agli screenshot salvati della telecamera e ai file costituenti il sito web che ospita tali immagini. Tra i file presenti nel server FTP spesso è possibile identificare i file di configurazione di eventuali Content Management Systems (CMS) installati per la gestione dei contenuti e di conseguenza le credenziali per la connessione ai server MySQL o SQL utilizzati per la memorizzazione dei contenuti.

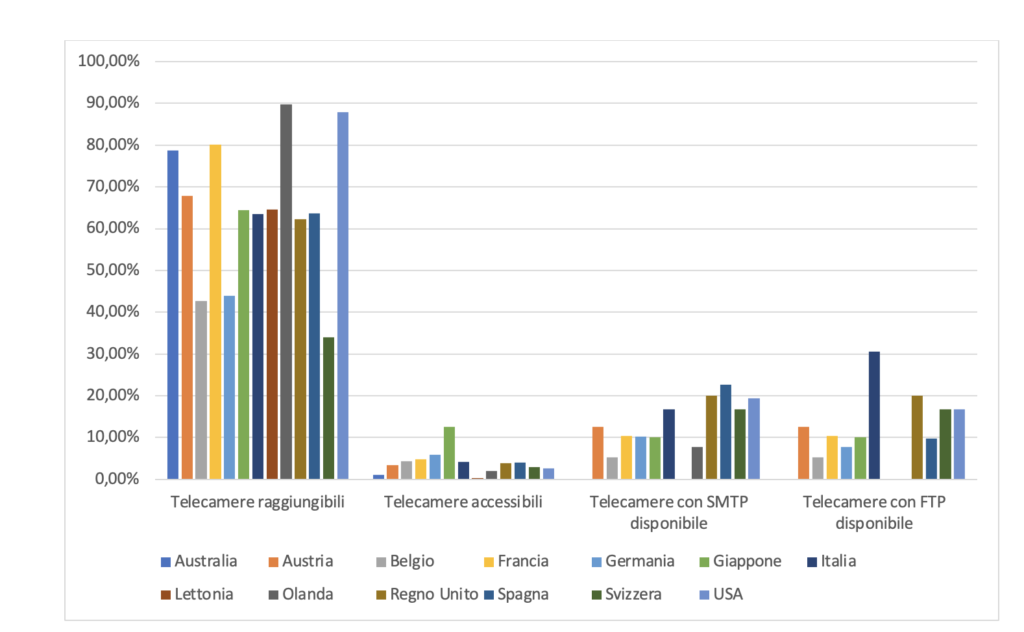

Tutti i dati contenuti nella tabella sono rappresentati, espressi in percentuale, nel seguente istogramma che esplica in maniera grafica quanto detto sopra.

Conclusione

Lo studio, e i risultati che esso ha portato, inducono una riflessione sulla mancanza di consapevolezza che ancora oggi è presente nella maggior parte degli utenti che agiscono in rete.

In un mondo che va sempre più veloce, si antepone la praticità dell’installazione a molti altri temi, tra cui anche la sicurezza e la privacy. Si preferisce, infatti, una configurazione veloce rispetto alla sicurezza dei propri dati personali. Appare chiara, dunque, la necessità di sensibilizzare sempre di più gli utenti sul tema, al fine di limitare eventi spiacevoli quali data breach relativi non solo ai dispositivi sotto esame ma anche a servizi di terze parti che ne integrano ed estendono il funzionamento.

In conclusione, l’analisi ha evidenziato come a partire da un dispositivo ideato per innalzare il livello di sicurezza di un ambiente, sia possibile acquisire dati personali dell’utente e dei suoi contatti permettendo ad un eventuale malintenzionato di espandere il perimetro di attacco verso tutti i servizi direttamente collegati.

BIBLIOGRAFIA

[1] C. Petrov, «techjury.net» Gennaio 2022. [Online]. Available: https://techjury.net/blog/internet-of-things-statistics/#gref

[2] A. Tekeoglu and A. S. Tosun, “Investigating Security and Privacy of a Cloud-Based Wireless IP Camera: NetCam,” 2015 24th International Conference on Computer Communication and Networks (ICCCN), 2015, pp. 1-6

[3] F. Meneghello, M. Calore, D. Zucchetto, M. Polese and A. Zanella, “IoT: Internet of Threats? A Survey of Practical Security Vulnerabilities in Real IoT Devices,” in IEEE Internet of Things Journal, vol. 6, no. 5, pp. 8182-8201, Oct. 2019

[4] M. Bada and I. Pete, “An exploration of the cybercrime ecosystem around Shodan,” 2020 7th International Conference on Internet of Things: Systems, Management and Security (IOTSMS), 2020, pp. 1-8

[5] J. Bugeja, D. Jönsson and A. Jacobsson, “An Investigation of Vulnerabilities in Smart Connected Cameras,” 2018 IEEE International Conference on Pervasive Computing and Communications Workshops (PerCom Workshops), 2018, pp. 537-542

[6] Cosgrove, E. (2019). One billion surveillance cameras will be watching around the world in 2021, a new study says. CNBC, December 6.

[7] https://www.asmag.com/showpost/26498.aspx

[8] Antonakakis, M., April, T., Bailey, M., Bernhard, M., Bursztein, E., Cochran, J., … & Zhou, Y. (2017). Understanding the mirai botnet. In 26th USENIX security symposium (USENIX Security 17).

[1] Per credenziali disponibili si intendono credenziali diverse da quelle di default

English (US)

English (US)