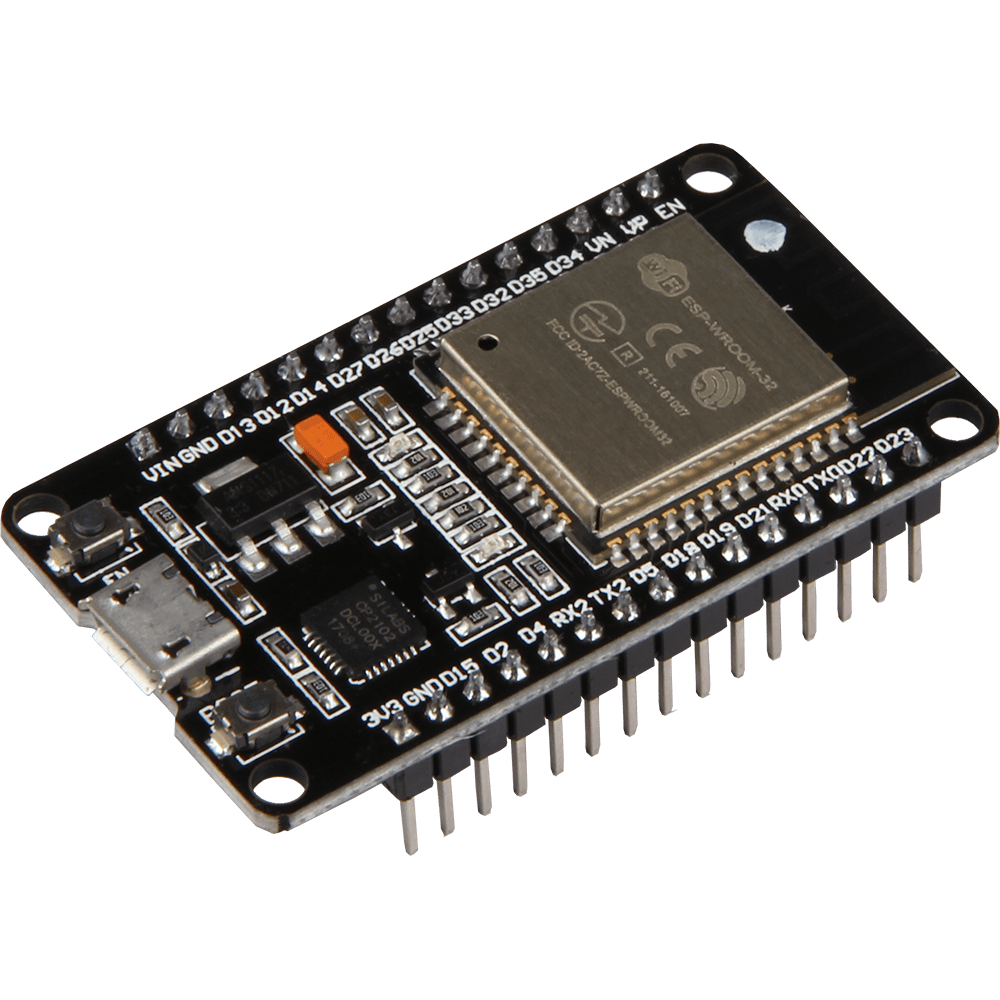

Il device IoT ESP32, prodotto dall’azienda cinese Espressif, è un microcontrollore utilizzato in oltre un miliardo di dispositivi connessi grazie alle sue funzionalità di comunicazione Wi-Fi e Bluetooth, integrate nel chip. Grazie a queste caratteristiche, l’ESP32 permette di realizzare soluzioni IoT per uso domestico e aziendale a un costo estremamente ridotto. Tuttavia, recenti ricerche condotte da Miguel Tarascó Acuña e Antonio Vázquez Blanco di Tarlogic Security hanno rivelato la presenza di 29 comandi non documentati, potenzialmente pericolosi per la sicurezza. La scoperta è stata presentata alla conferenza RootedCON di Madrid, attirando grande attenzione nella comunità della cybersecurity.

I ricercatori di Tarlogic sono riusciti a sviluppare un driver Bluetooth capace di accedere direttamente all’hardware, bypassando le interfacce API del sistema operativo. In particolare, hanno sfruttato funzioni non documentate come l’opcode 0x3f, che consente l’esecuzione di alcune operazioni potenzialmente non sicure, come l’esecuzione di codice a basso livello.

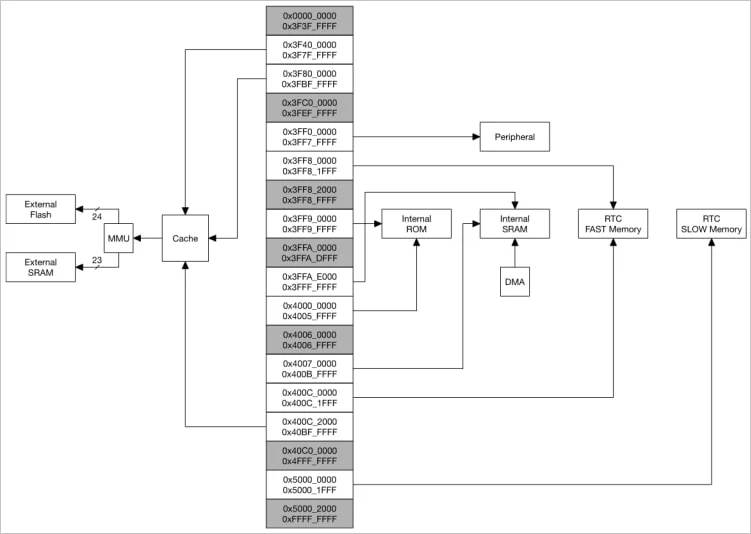

Questi comandi nascosti, inizialmente definiti dagli stessi ricercatori come una “backdoor“, permettono operazioni come l’accesso non autorizzato alla memoria del dispositivo tramite operazioni di scrittura e lettura su RAM e Flash, il cambio dell’indirizzo MAC e altre operazioni a basso livello. In uno scenario di attacco, un malintenzionato potrebbe sfruttare queste vulnerabilità per compromettere dispositivi critici, tra cui smartphone, computer, serrature smart e persino apparecchiature mediche, aggirando le protezioni software.

A seconda dell’implementazione adottata dal vendor, l’esecuzione di questi comandi e l’accesso a determinate aree di memoria possono risultare più o meno rischiosi. Questo perché, nella maggior parte dei casi, le istruzioni a basso livello integrate nei firmware dei dispositivi IoT non sono open source, mentre il codice che ci gira sopra a livello applicativo può essere tranquillamente open.

Uno degli aspetti più preoccupanti emersi dalla ricerca è la possibilità per un attaccante di persistere nel sistema e propagarsi ad altri dispositivi. Se un hacker ottenesse l’accesso a un ESP32 compromesso, potrebbe sfruttarlo per lanciare attacchi Bluetooth o Wi-Fi contro altri dispositivi sulla stessa rete, trasformando il microcontrollore in un vettore di minaccia persistente. Attualmente, il problema è stato tracciato con il codice CVE-2025-27840, ma Espressif non ha ancora rilasciato dichiarazioni ufficiali al riguardo.

Uno degli scenari temuti potrebbe essere quindi la creazione di una botnet sfruttando queste “backdoor” native dei dispositivi IoT dotati di connettività Wi-Fi/Bluetooth. Un’operazione di post-exploitation potrebbe addirittura culminare in un attacco DDoS o nell’esfiltrazione di grandi quantità di dati da reti domestiche e aziendali, sfruttando tecniche come DNS exfiltration, sniffing e spoofing.

Se fosse presente una vera e propria backdoor, sarebbe possibile infatti controllare i dispositivi compromessi tramite un server C2 (Command and Control). In questo scenario, una volta connessi alla rete, i device potrebbero ricevere comandi “innocui” (ad esempio, tramite richieste DNS) e, in risposta, eseguire azioni malevole all’interno della rete in cui si trovano.

Ma possiamo davvero parlare di una backdoor?

In realtà, per sfruttare questi comandi non documentati, un attaccante dovrebbe già disporre dell’accesso diretto all’HCI (Host Controller Interface), il che implica un controllo totale sul dispositivo. Di conseguenza, non avrebbe senso utilizzare ulteriori exploit per ottenere persistenza su un sistema già compromesso. Tuttavia, questa “vulnerabilità” potrebbe rappresentare l’ultimo tassello di un attacco più complesso, a patto che l’attaccante abbia già ottenuto l’accesso iniziale al dispositivo.

Uno dei commenti sotto l’articolo di BleepingComputer è il seguente.

Exactly. It sounds like those guys just found out that root can read memory.

Esattamente. Sembra che quei ragazzi abbiano appena scoperto che root può leggere la memoria.Qual è il vero obiettivo di questa ricerca?

Individuare istruzioni non documentate in grado di sbloccare funzionalità a basso livello è senza dubbio un risultato interessante, soprattutto perché potrebbero essere sfruttate per sviluppare exploit avanzati. La divulgazione di questa vulnerabilità sembra però anche avere un risvolto promozionale per Tarlogic Security, che ha colto l’occasione per presentare i propri risultati proprio alla RootedCON.

Guardando al quadro più ampio della sicurezza IoT, i ricercatori sottolineano che questo settore è ancora una sfida aperta, con vulnerabilità note ben più gravi che meriterebbero maggiore attenzione da parte dell’industria. Se da un lato la scoperta di questi opcode nascosti solleva interrogativi sulla trasparenza e sulla sicurezza di device come l’ESP32, dall’altro esistono minacce più critiche, spesso trascurate, che potrebbero avere un impatto immediato sulla sicurezza dei dispositivi connessi.

English (US)

English (US)