Gli attacchi DCSync, che sfruttano vulnerabilità nel protocollo di replica dei servizi directory di Microsoft, consentono agli aggressori di impersonare un controller di dominio e di estrarre credenziali sensibili da altri controller.

Recentemente molte agenzie di sicurezza, fra le quali CISA ed NSA, hanno diramato avvisi riguardo lo sfruttamento degli attacchi DCSync, consigliando di applicare ogni contromisura mirata al loro contrasto. Gli attacchi DCSync, che sfruttano vulnerabilità nel protocollo di replica dei servizi directory di Microsoft, consentono agli aggressori di impersonare un controller di dominio e di estrarre credenziali sensibili da altri controller.

Questa tecnica non solo compromette la sicurezza delle credenziali degli utenti, ma può anche portare a un aumento dei privilegi all’interno della rete, consentendo movimenti laterali e accesso non autorizzato a risorse critiche. Negli avvisi è stato altresì sottolineata la facilità con cui gli attaccanti possono eseguire un attacco DCSync una volta ottenuti i diritti di replica.

Cosa sono gli attacchi DCSync

L’attacco DCSync è una tecnica utilizzata da aggressori per compromettere la sicurezza di un ambiente Active Directory (AD). Questo attacco sfrutta il protocollo Microsoft Directory Replication Service Remote Protocol (MS-DRSR), che è essenziale per la replica dei dati tra i controller di dominio (DC). L’abilità di simulare il comportamento di un DC consente agli attaccanti di richiedere informazioni sensibili, in particolare gli hash delle password degli utenti.

Come accennato, il meccanismo di funzionamento di questo attacco si basa sull’abilità di un aggressore di impersonare un controller di dominio (DC) all’interno di un ambiente Active Directory (AD). Gli attaccanti, una volta ottenuto l’accesso a un account con privilegi sufficienti, possono inviare richieste di replicazione ad altri DC, ingannandoli nel credere che provengano da un DC legittimo.

Il processo solitamente inizia con la compromissione di un account utente che possiede i diritti necessari per eseguire operazioni di replica. Questi diritti includono:

- Replicating Directory Changes

- Replicating Directory Changes All

- Replicating Directory Changes In Filtered Set

Una volta che l’aggressore ha accesso a questi privilegi, può identificare un DC nella rete e inviare una richiesta per la replicazione delle informazioni utente. Utilizzando comandi specifici come GetNCChanges, l’attaccante può richiedere dati sensibili, inclusi gli hash delle password degli utenti.

Allorchè il DC riceve la richiesta, risponde fornendo le informazioni richieste, poiché il protocollo è progettato per consentire la replica delle modifiche necessarie per mantenere la coerenza dei dati all’interno della foresta AD. Tuttavia, in questo contesto, l’aggressore sfrutta una funzionalità legittima per ottenere accesso non autorizzato a credenziali sensibili. Gli hash delle password ottenuti non sono in chiaro, ma rappresentano una forma crittografata delle password degli utenti. Questo consente agli aggressori di tentare successivi attacchi di cracking offline o di utilizzare tecniche come il Pass-the-Hash per accedere a ulteriori risorse all’interno della rete.

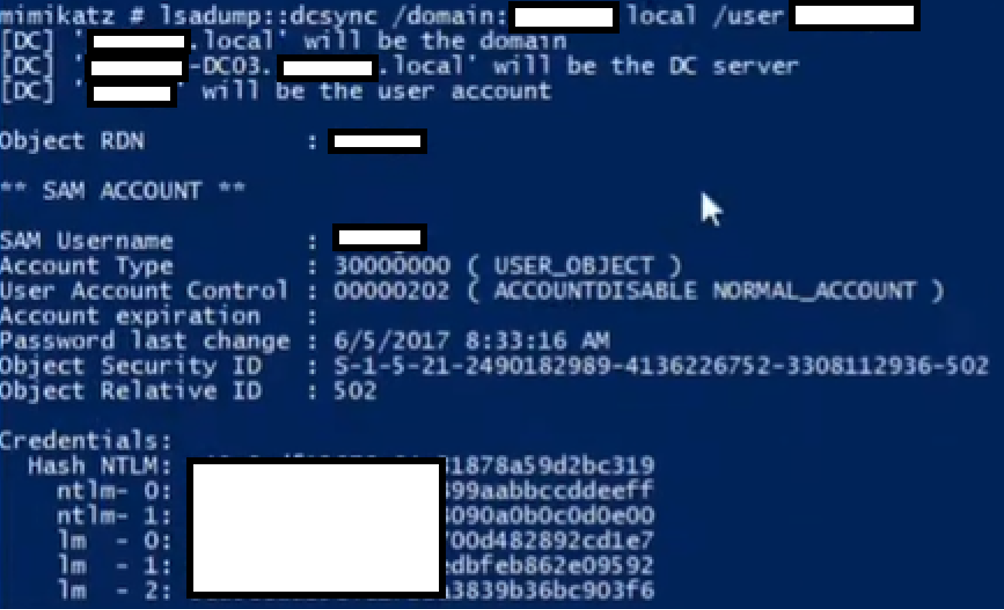

La versatilità dell’attacco DCSync lo rende particolarmente insidioso; non richiede l’accesso fisico ai DC e può essere eseguito da remoto. Inoltre, gli strumenti utilizzati per condurre questi attacchi, come Mimikatz e Impacket, sono facilmente accessibili e consentono agli aggressori di automatizzare il processo. Di seguito un esempio di comando Mimikatz che automatizza l’intero processo:

E’ importante notare che la rilevazione dell’attacco può risultare difficile, poiché le operazioni appaiono come normali attività di replica all’interno della rete.

Impatti di un attacco DCSync

L’impatto di un attacco DCSync può essere estremamente grave e avere conseguenze durature per la sicurezza e l’integrità di un ambiente Active Directory. Quando un aggressore riesce a ottenere gli hash delle password attraverso questo attacco, non solo compromette le credenziali degli utenti, ma apre anche la porta a una serie di ulteriori azioni malevole.

Innanzitutto, il furto degli hash delle password consente agli aggressori di impersonare utenti legittimi all’interno della rete. Questa capacità di impersonificazione è cruciale, poiché permette agli attaccanti di accedere a risorse protette e dati sensibili, spesso senza destare sospetti. Utilizzando le credenziali rubate, possono muoversi lateralmente all’interno della rete, cercando di identificare e compromettere obiettivi ad alto valore, come server critici o sistemi contenenti dati sensibili.

Inoltre, il potenziale per l’escalation dei privilegi è un altro aspetto preoccupante. Se gli aggressori riescono a ottenere gli hash delle password di account privilegiati, come quelli appartenenti ai gruppi Domain Admin o Enterprise Admin, possono elevare i propri diritti a livelli critici. Questo non solo consente loro di controllare l’intera infrastruttura Active Directory, ma li rende anche capaci di apportare modifiche significative alla configurazione della rete, aumentando ulteriormente il rischio di compromissione.

Da non sottovalutare, infine, è la potenzialità di creare “Golden Tickets” a seguito di questo attacco. Il “Golden Ticket” è una delle forme più insidiose di attacco che sfrutta il protocollo Kerberos. Si tratta di un ticket Kerberos falsificato che consente a un aggressore di ottenere accesso illimitato a qualsiasi risorsa all’interno del dominio compromesso. Per creare un Golden Ticket, l’attaccante, per appunto, deve prima ottenere accesso a un account con privilegi elevati, come quelli appartenenti ai gruppi Domain Admin o Enterprise Admin. Una volta in possesso delle credenziali necessarie, l’aggressore può generare un Golden Ticket utilizzando strumenti come Mimikatz. Questo ticket contiene informazioni critiche, tra cui l’identità dell’utente, i diritti di accesso e una chiave segreta. Poiché il Golden Ticket è firmato con la chiave segreta del KDC, appare legittimo ai sistemi della rete. La creazione di un Golden Ticket fornisce agli aggressori una forma di accesso praticamente illimitato, rendendo difficile la rilevazione delle loro attività malevole nel lungo termine.

Mitigazione attacchi DCSync

Mitigare un attacco DCSync richiede un approccio multifocale che combina la gestione rigorosa degli accessi, il monitoraggio attivo e l’implementazione di pratiche di sicurezza consolidate.

Un primo passo cruciale è limitare il numero di account con privilegi elevati all’interno dell’ambiente Active Directory. Mantenere un numero ridotto di amministratori e garantire che solo gli utenti realmente necessari abbiano diritti di replica può ridurre significativamente il rischio di compromissione.

È essenziale applicare il principio del minimo privilegio, assicurando che gli utenti dispongano solo dei diritti necessari per svolgere le loro funzioni. Questo non solo limita l’esposizione degli account privilegiati, ma rende anche più difficile per un aggressore ottenere i diritti richiesti per eseguire un attacco DCSync. La gestione dei gruppi di sicurezza può semplificare questo processo, consentendo una distribuzione più controllata dei permessi.Inoltre, è fondamentale monitorare continuamente l’Active Directory per rilevare attività sospette.

Implementare soluzioni di auditing e logging può aiutare a identificare tentativi di accesso non autorizzati o modifiche ai diritti degli utenti in tempo reale. La registrazione degli eventi critici, come le modifiche ai gruppi privilegiati o le richieste di replica, fornisce un’importante visibilità sulla sicurezza dell’ambiente. Un altro aspetto cruciale è la protezione degli account con privilegi amministrativi. È consigliabile configurare gli oggetti Criteri di Gruppo (GPO) per limitare l’uso degli account amministrativi e applicare misure come la disabilitazione della delega “non vincolata”. Questo riduce le opportunità per gli aggressori di sfruttare tali account per eseguire attacchi DCSync.

English (US)

English (US)