Come confermato dall’azienda l’attacco è avvenuto lo scorso 20 novembre ad opera del gruppo criminale Lynx. I cybercriminali hanno sottratto documenti riservati relativi a rapporti con fornitori, esclusi documenti e dati dei clienti.

Negli ultimi giorni, il consorzio Conad è stato colpito da un attacco informatico rivendicato dal gruppo criminale Lynx.

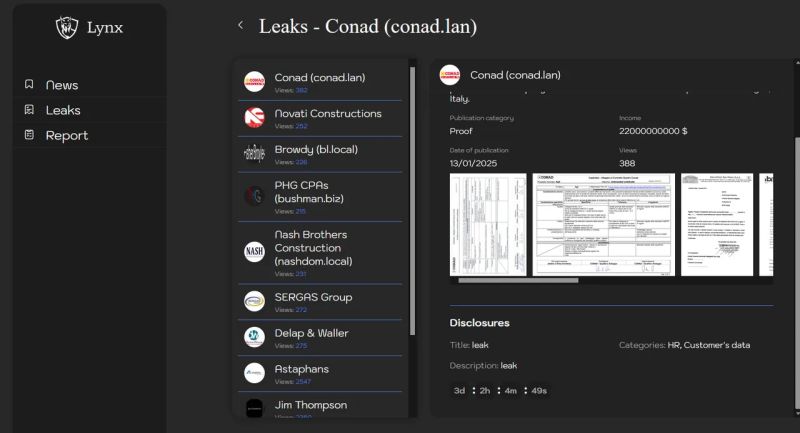

Nonostante l’operatività del sito web non sia stata compromessa, i cybercriminali hanno sottratto documenti riservati relativi a rapporti con fornitori e risorse umane, pubblicando alcuni file sul Dark Web come prova dell’attacco. Il gruppo di criminal hacker ha concesso a Conad 72 ore per negoziare il riscatto.

Le modalità dell’attacco

Questi dati, se resi pubblici, potrebbero avere un impatto significativo sulla reputazione di Conad, considerando la natura sensibile degli accordi commerciali in un settore strategico come quello della vendita al dettaglio di generi alimentari.

Il 15 gennaio, Conad ha pubblicato un comunicato ufficiale spiegando di aver respinto l’attacco informatico avvenuto il 20 novembre 2024 grazie alle sue misure di sicurezza. L’azienda ha verificato che una piccola quantità di dati non strutturati e non rilevanti, non collegati ai clienti, potrebbe essere stata copiata. Subito dopo l’incidente, Conad ha informato il Garante per la protezione dei dati personali e la Polizia Postale, e ha successivamente sporto denuncia alla Procura della Repubblica di Bologna.

Il gruppo di criminal hacker Lynx

Lynx, pur non essendo uno dei gruppi ransomware più attivi, elenca sul proprio sito diverse aziende vittime dei suoi attacchi. Come consuetudine, il gruppo pubblica alcuni documenti delle vittime per dimostrare la legittimità delle proprie rivendicazioni.

Il gruppo è un’organizzazione relativamente nuova nel panorama del ransomware, identificata per la prima volta nel luglio 2024. È considerato una rebranding del precedente gruppo INC ransomware, da cui ha ereditato gran parte del codice e delle tecniche. Questo gruppo utilizza attacchi basati su doppia estorsione, combinando il furto di dati con la loro crittografia per poi minacciare di pubblicarli se il riscatto non viene pagato.

Lynx dichiara di seguire un’etica di “non danneggiare istituzioni governative, ospedali e organizzazioni no-profit”, sebbene alcuni esperti ritengano queste affermazioni strategiche per evitare eccessiva attenzione da parte delle forze dell’ordine. Le sue vittime includono settori come la finanza, il manifatturiero e l’architettura, sfruttando vulnerabilità nei permessi di file e tecniche avanzate di crittografia per rendere i file inaccessibili. Inoltre, Lynx utilizza phishing mirati per diffondere il malware.

Dal punto di vista tecnico, il ransomware impiega algoritmi moderni come ECC (Elliptic Curve Cryptography) e AES, insieme a metodi per eludere la sicurezza informatica standard, come l’escalation dei privilegi e la terminazione dei processi di sistema che interferiscono con l’attacco. Il ransomware appone un’estensione .LYNX ai file cifrati, accompagnando ogni attacco con una nota di riscatto criptata in Base64.

Nonostante la sua recente comparsa, Lynx si è rapidamente diffuso, suscitando preoccupazioni per la sua capacità di evolversi e di causare danni significativi alle aziende. Le indagini mostrano che l’obiettivo primario del gruppo rimane finanziario, con un’enfasi sulle tattiche di coercizione per ottenere pagamenti.

English (US)

English (US)