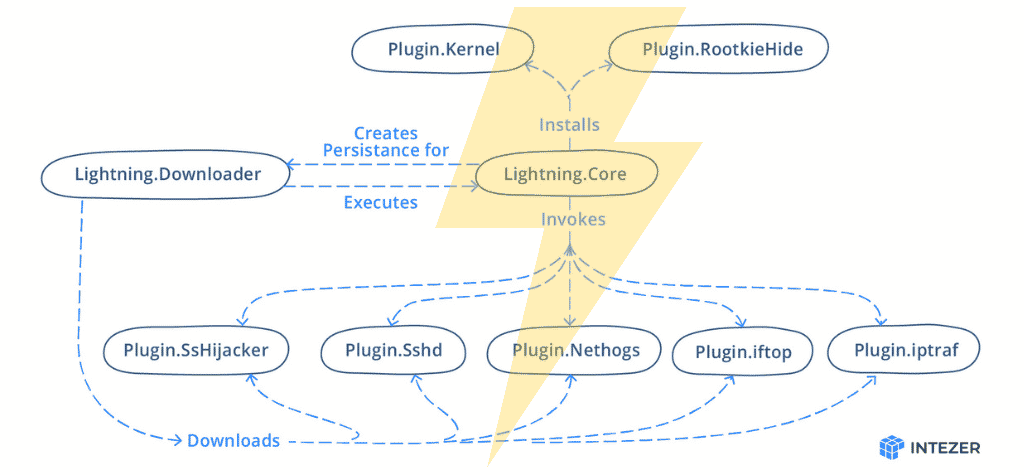

Lightning Framework è stato definito “il coltellino svizzero dei malware” da Intezer security, l’azienda che l’ha scoperto e ne ha pubblicato i dettagli in un lungo ed esaustivo articolo. Il riassunto del suo funzionamento è in questa, lo ammettiamo un filo complicata, immagine:

https://www.intezer.com/blog/research/lightning-framework-new-linux-threat/

https://www.intezer.com/blog/research/lightning-framework-new-linux-threat/Lightning Framework è però costruito utilizzando una struttura semplice: un componente, definito downloader, che scarica e installa gli altri moduli e plug-in del malware, incluso il suo modulo principale, sui dispositivi Linux compromessi.

Il malware utilizza il typosquatting e si “traveste” da Seahorse, il gestore delle chiavi di crittografia di GNOME, per eludere il rilevamento sui sistemi infetti. Dopo aver contattato il suo server di comando e controllo (C2) tramite socket TCP inizia, di fatto, il cinema.

Dice Ryan Robertson, di Inetzer security:

The framework has both passive and active capabilities for communication with the threat actor, including opening up SSH on an infected machine, and a polymorphic malleable command and control configuration

Il framework ha capacità sia attive che passive per comunicare con l’attaccante, compresa l’apertura di SSH sulla macchina infetta e la capacità di controllare configurazioni e comandi in maniera polimorfica e malleabileUn bel mostriciattolo, non c’è che dire…

Sulla diffusione di questo simpatico amico i dati sono ancora in fase di raccolta, ma è facile capire come anche lo stesso rilevamento di sistemi infetti, viste le peculiarità descritte, possa non essere così immediato.

Occhi aperti!

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Tags: Lightning Framework, Linux, Malware

English (US)

English (US)