Il ransomware Magniber torna a fare visita agli utenti della Corea del Sud, mostrandosi stavolta sotto forma di falso aggiornamento di Edge e Chrome

Esiste una certezza nella moltitudine di campagne di cybercrimine che hanno minacciato – e che purtroppo continuano a minacciare – la rete informatica: l'ingegneria sociale. Posso cambiare infatti le modalità di attacco o gli stessi vettori di diffusione dei programmi malevoli, ma non l'elemento dell'inganno e della pressione psicologica. Ne abbiamo parlato a proposito dello smishing e continuiamo a farlo con un'altra minaccia scoperta (o meglio, riemersa) sul web: il ransomware Magniber. Scoperto per la prima volta nel 2017, il virus informatico è tornato nuovamente alla ribalta sotto forma stavolta di falso aggiornamento per i browser Microsoft Edge e Google Chrome. Anche in questo caso dobbiamo purtroppo fare i conti con l'inganno, un elemento utilizzato dai cybercriminali per adescare nuove vittime.

Cos’è il ransomware Magniber

Magniber è un tipo di ransomware individuato per la prima volta verso la fine del 2017. Circola principalmente nel territorio in cui è stato creato, ossia la Corea del Sud, non è infrequente ritrovarlo in altri paesi dell'Asia del Pacifico – come accaduto in una sua incursione risalente a metà del 2018 – e al di fuori dei territori asiatici. Inizialmente, Magniber sfruttava il kit di exploit Magnitude per poter infettare gli utilizzatori di Internet Explorer attraverso JavaScript. Ma visto che il vecchio browser del sistema operativo Windows è stato messo in "soffitta" in favore del più moderno Microsoft Edge, il ransomware ha cambiato negli ultimi anni la propria strategia di attacco, anche solo per raggiungere un numero più vasto di utenti (considerati i numeri relativi al tasso di utilizzo del nuovo browser di Microsoft, creato secondo il "motore" Chromium).

In particolare, i ricercatori di sicurezza AhnLab hanno individuato Magniber in file del pacchetto dell'applicazione .APPX, firmati con certificati validi e utilizzati per rilasciare malware sotto forma di falsi aggiornamenti dei browser Microsoft Edge e Google Chrome. Il rapporto dei ricercatori di ricerca ha illustrato la nuova strategia di attacco del ransomware di origine coreana e un video pubblicato nel canale ufficiale YouTube di AhnLab – che potete visualizzare qui sotto – mostra concretamente il funzionamento di Magniber. Ma come abbiamo anticipato in apertura di articolo, a fare la differenza è soprattutto l'ingegneria sociale.

Come funziona il ransomware Magniber

La nuova strategia di Magniber è incentrata sui file .APPX, che vengono firmati digitalmente con un certificato valido così da aggirare i controlli del sistema operativo Windows e far credere a quest'ultimo che il file in questione sia attendibile e sicuro. I file .APPX sono creati per una distribuzione e un'installazione semplificata.

Per diffondere il ransomware, è probabile che i cybercriminali utilizzino campagne phishing via mail e attraverso le principali app di messaggistica. Questi messaggi contengono infatti un link dove viene rilasciato il file criminoso e l'utente viene incentivato a cliccare sullo stesso sfruttando le tecniche dell'ingegneria sociale e della pressione psicologica. Potrebbe anche darsi che inviti l'utente ad aggiornare il proprio browser Internet perché non più sicuro.

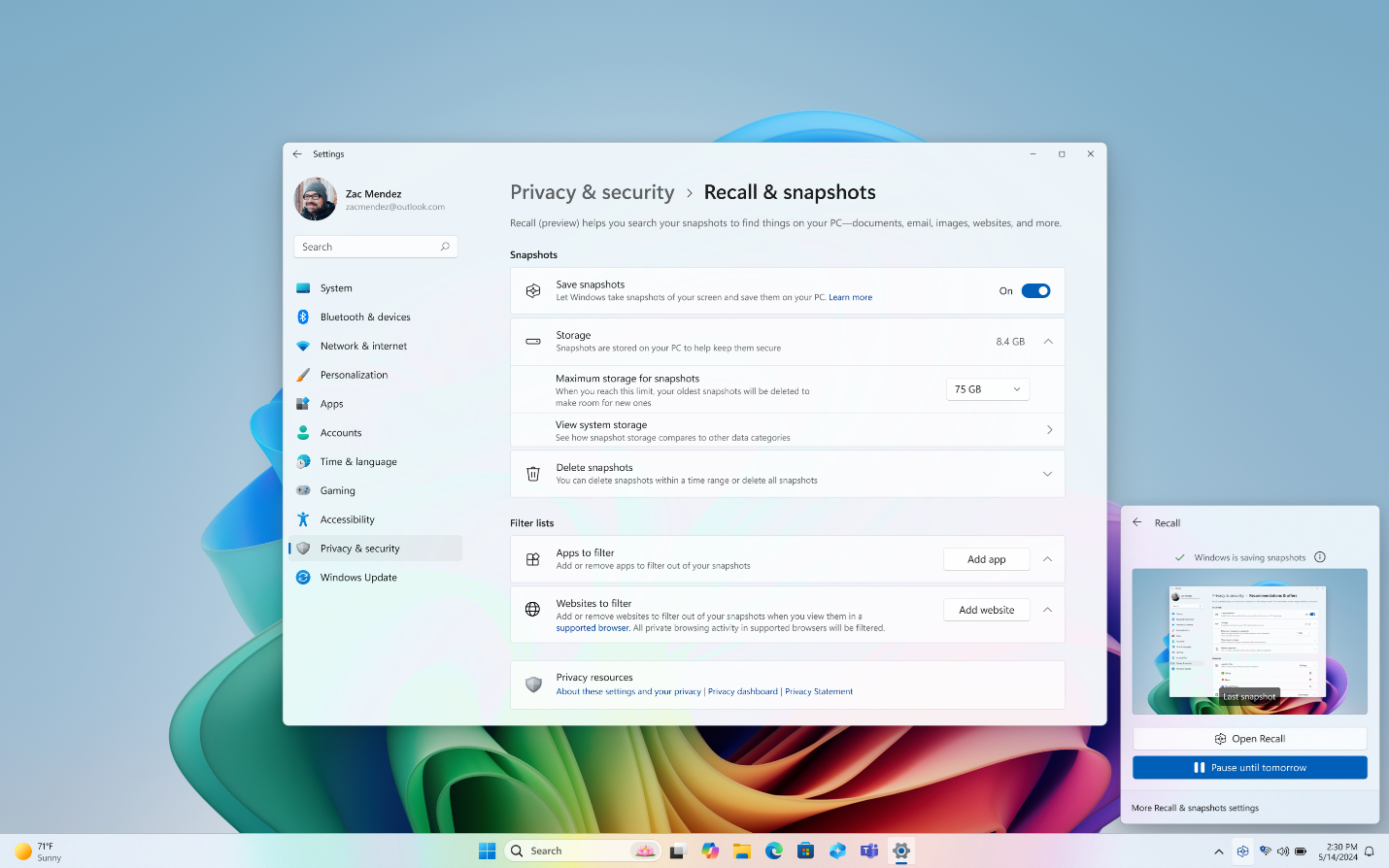

Come illustrato dai ricercatori di sicurezza coreani di AhnLab, sono almeno due gli URL che contengono il file infetto ("hxxp://b5305c364336bqd.bytesoh.cam" e "hxxp://hadhill.quest/376s53290a9n2j"), ma non è da escludersi che l'elenco possa essere più ampio. Visitando infatti uno di questi due siti, che di fatto simulano artatamente una pagina molto vicina al layout grafico di quelle di Microsoft e Google, l'utente si imbatte in una schermata che mostra un avviso di aggiornamento manuale del proprio browser: una volta cliccato su download, il sistema scarica automaticamente un file .APPX per completare la procedura di aggiornamento.

Una volta cliccato su di esso ed eseguita l'installazione del file, il sistema crea nella directory "C:\Programmi\WindowsApps" due nuovi file, ossia "wjoiyyxzllm.exe" e "wjoiyyxzllm.dll":

- wjoiyyxzllm.exe ha il compito di caricare il file DLL e di eseguire una funzione specifica;

- wjoiyyxzllm.dll scarica invece il payload codificato del ransomware Magniber, con decodifica ed esecuzione dello stesso.

Il passaggio successivo consiste nella crittografia dei dati sul sistema e nella richiesta di un riscatto. Il primo fattore differenzia Magniber dagli altri malware, considerata l'assenza della tattica della doppia estorsione: non ruba quindi i file prima di crittografare il sistema.

Come difendersi dal ransomware Magniber

Come per le altre campagne, Magniber si muove prevalentemente nella Corea del Sud, il territorio dove è nato e dove continua a minacciare gli utenti; non possiamo tuttavia escludere la sua presenza anche al di fuori dei naturali territori, e il cambiamento della strategia di attacco – con la meccanica dei file .APPX – sembra andare proprio in questa direzione.

Come ormai noto, Magniber è un ransomware, ossia un virus informatico che crittografa i file o impedisce di utilizzare un computer fino al pagamento di quello che in gergo prende il nome di riscatto. L'assenza della tattica della doppia estorsione e l'utilizzo dell'ingegneria sociale per colpire nuove vittime ci porta a suggerire alcuni consigli per difendersi da minacce come questo tipo, tra cui la riproduzione di una copia offline dei dati aziendali da posizione fuori sede e l'attivazione dell'autenticazione a due fattori. Ma valgono pure i classici consigli per difendersi dagli attacchi phishing, tenuto conto che nel caso di specie tutto nasce dal clic su un link sospetto. È pertanto opportuno:

- astenersi dal visitare siti web non sicuri, sospetti o falsi;

- non aprire allegati da mittenti sconosciuti o collegamenti da mittenti sconosciuti che vengono inviati tramite mail o attraverso le applicazioni di messaggistica, ormai terreno fertile per i cybercriminali

2 years ago

246

2 years ago

246

English (US)

English (US)